Nested Virtualizationってサポートされているよな?とサポートしたクラウドサービスについてまとめてみました。最近のOS(私が認識しているのはWindowsだけですが)はOSの機能として仮想化を使ってカーネル部分や秘密情報を保護することがあるし、例えばクラウドの開発環境で各種エミュレーターやWSL2が動けば便利です。

VMなので、各社それほど劇的に変わるとは思えないですが、一応2021/3/16時点の情報です。

Linuxをデプロイした場合に限り、Nested Virtualizationをサポートします。Windowsのデプロイではサポートされません。

IBM

VPCのGen2でなおかつ、自分で有効化すれば使えるようですね。あと、ライブマイグレーションは使えないとのことです。

Alibaba

自分で有効化すれば使えるそうです。ドキュメントではKVMに準じるそうです。

AWS

ベアメタルインスタンス以外では使えないようです。この点結構会社の人から相談を受けて「ベアメタルじゃないと使えないですね」と言って泣かれることが多いAWSです。

Oracle

Oracle Linux 7.x以降であればサポートされているそうです。それ以外の環境はKVMのサポート状況に準じると。

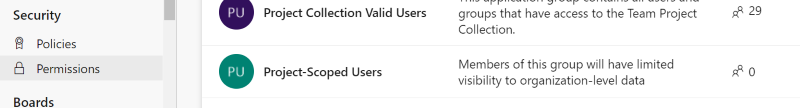

Azure

DやEであればv3もしくはv4とついたインスタンスでサポートされます。aシリーズ(AMDプロセッサー)に関してはWindowsの場合Windows 10 20H2(ビルド19636以降)じゃないとNested Virtualizationサポートされないはずです。

まとめ

意外とNested Virtualizationサポートしていますね。設定が必要なクラウドサービス多いけど、みんなが使うものじゃないから仕方ないですかね。